本來只是想摘要一下 Adobe Digital Editions 4

電子書閱覽器如何偷偷蒐集 「讀者閱讀行為資訊」 的相關報導,

順便呼籲大家別用 Adobe 的另一個產品 flash。 沒想到開始認真上網搜尋資料之後,

讀到自己的下巴都快掉下來。

你知道這是 Adobe 第三度偷窺用戶閱讀隱私嗎?

你知道 pdf 檔的毒性可以比 docx/xlsx 更強嗎?

你知道 Adobe 刻意不讓你把 flash 設定得比較安全嗎?

電腦教授們, 你還是堅持要繼續替這家黑心商廠代言嗎?

(文長; 趕時間者可直接跳到最後一段實用建議。)

本來只是想摘要一下 Adobe Digital Editions 4

電子書閱覽器如何偷偷蒐集 「讀者閱讀行為資訊」 的相關報導,

順便呼籲大家別用 Adobe 的另一個產品 flash。 沒想到開始認真上網搜尋資料之後,

讀到自己的下巴都快掉下來。

你知道這是 Adobe 第三度偷窺用戶閱讀隱私嗎?

你知道 pdf 檔的毒性可以比 docx/xlsx 更強嗎?

你知道 Adobe 刻意不讓你把 flash 設定得比較安全嗎?

電腦教授們, 你還是堅持要繼續替這家黑心商廠代言嗎?

(文長; 趕時間者可直接跳到最後一段實用建議。)

[11/5 更新: Adobe 推出更新, 大幅減少上傳資料, 並且上傳時對資料加密。 詳見 EFF 分析與評論。]

一、 為了怕你盜版而隨侍在側、 監控你閱讀行為的伴讀小弟

許多圖書館採用 Adobe 電子書軟體 Digital Editions 4。

Digital Reader 報導 (

arstechnica 證實) : DE4 會無聲無息地記錄讀者讀了哪些電子書、

哪幾頁、 閱讀的順序。 不僅如此, 這些資訊被傳回 Adobe 時,

在網路上採用未加密的明文傳送。 等等, 還沒完。

DE4 會搜身搜電腦, 把硬碟裡面你並未開啟 DE4

閱讀的其他電子書的

『後設資料』 (書名、 作者、 ... 等等 「內容以外的資料」) 傳回 Adobe

的網站 192.150.16.235。 也請參考 iTHome 中文報導。

Adobe 表示: 蒐集這些資訊純粹是為了落實著作權保護;

而且當初用戶安裝軟體時已經按下 「同意」。

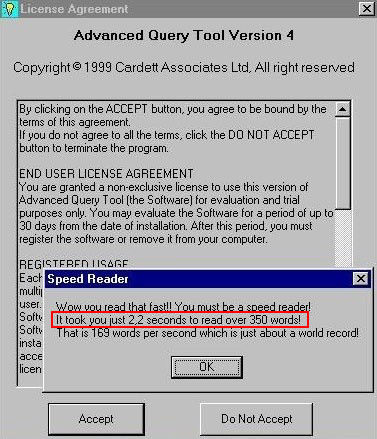

當然, 我們也都知道用戶

以破世界紀錄的閱讀神速 按下 「同意」、

急著玩遊戲於是同意把靈魂出賣給遊戲廠商 是怎麼一回事。

至於 「著作權保護」 指的就是

『DRM 遙控數位枷鎖』。 簡單地說, DE4

服務的對象不是閱讀電子書的讀者, 而是著作權人。

對閱聽者而言, 它是一付手銬。

把 Adobe 的回應翻成白話文, 就是:

「我們侵犯你的隱私, 純粹只是為了保護著作權人的權益, 沒有別的意思。」

這番話聽了還真令人釋懷安心啊... 但是為什麼連那些公領域或 『創用 CC 授權』

的作品 -- 那些不應該或不需要施以 DRM 枷鎖的作品 --

也都被 Adobe 納入監控閱聽者的範圍呢?

當然, 我們也都知道用戶

以破世界紀錄的閱讀神速 按下 「同意」、

急著玩遊戲於是同意把靈魂出賣給遊戲廠商 是怎麼一回事。

至於 「著作權保護」 指的就是

『DRM 遙控數位枷鎖』。 簡單地說, DE4

服務的對象不是閱讀電子書的讀者, 而是著作權人。

對閱聽者而言, 它是一付手銬。

把 Adobe 的回應翻成白話文, 就是:

「我們侵犯你的隱私, 純粹只是為了保護著作權人的權益, 沒有別的意思。」

這番話聽了還真令人釋懷安心啊... 但是為什麼連那些公領域或 『創用 CC 授權』

的作品 -- 那些不應該或不需要施以 DRM 枷鎖的作品 --

也都被 Adobe 納入監控閱聽者的範圍呢?

事實是: 不論 DRM 或便利性, 都不需要也不應該傳送這些隱私資訊。 而且 Adobe 這麼做, 已經觸犯了很歐美各地很多隱私法案。 Librarians, IT Experts Respond to Adobe Spying Accusations 這一篇有更多連結指向隱私權法律及技術歡點的分析。

二、 資訊安全能力廣受質疑

有趣的是: 從技術的角度來說, 不論是保護用戶隱私或是採用 DRM 技術禁止盜版, 都是在封鎖資訊。 封鎖資訊的基本第一動就是加密。 Adobe 以明文傳送用戶隱私, 連加密都沒做, 直接讓閱聽人的隱私在網路上裸奔, 這意謂著 Adobe 根本就欠缺封鎖資訊的能力。 就算你天真地相信 『見不得人的 DRM 演算法』 真的可以封鎖資訊、 保護著作權人, 而且也支持用它來保護著作權, 那麼至少你也應該改選擇其他比較有能力封鎖資訊的 DRM 技術供應商。

更普遍地說, 在諸多大廠當中, Adobe 的資安技術確實特別令人不敢恭維。 任何軟體產品 -- 包含 linux 及其他自由軟體 -- 出現資安漏洞是正常的。 但是 Adobe 產品的資安漏洞經常沒有在第一時間補起來。 雖然我並不完全認同 賈伯斯批評 flash 的文章, 但他談論 flash 安全性的部分, 確實有所本。 CNN money 這篇 『Adobe has an epically abysmal security record』 列出了 Adobe 產品六次被潰客廣為利用的大規模攻擊事件; 我幫他補上連結:

- 2007 年: 潰客寄送惡意 .pdf 鑽 Adobe Reader 的漏洞, 取得電腦控制權。 [ 1、 2]

- 2008 年: 潰客攻陷上千個網站, 再採用社交工程手法誘騙用戶: 「你不安裝 (假的) 新版 flash 就不能播放新聞哦!」

- 2009 年: Adobe Reader 在 二月 跟 十月 各出一次包, 潰客藉由惡意 .pdf 入侵閱讀者的電腦。

- 2010 年: 中國潰客的 極光行動 採用許多軟體 -- 包含 Adobe Reader -- 的漏洞, 入侵 Google、 Adobe、 ... 等等二三十家大公司, 導致 google 考慮退出中國市場。

- 2011 年: 中國潰客利用 Flash 資安漏洞 來 入侵美國要員及國內異議人士。

- 2012 年: 潰客入侵 Adobe 內部伺服器, 成功取得簽章權, 可以假冒 Adobe 對軟體簽章認證。 [ 1、 2]

重點並不是 Adobe 的產品曾出現許多漏洞 -- 因為持續更新, 所以 linux 及其上自由軟體也不斷地出現新的漏洞, 有時也蠻嚴重的。 重點也不是 Adobe 的漏洞造成廣大的傷害 -- 因為市佔率高, 所以 MS Windows 及 MS Office 的漏洞也經常造成廣大的傷害。

重點之一是: 大眾 (包含我) 有一個嚴重的錯誤印象: 不過就是閱讀一個 (不方便修改的) pdf 檔而已, 當然很安全。 但事實上, 在 2013 年的黑帽駭客大會上, 一份 pdf 攻防分析簡報 (技術!) 指出: 最容易入侵電腦的途徑是 IE、 Java、 PDF、 Flash。 Adobe 的兩大產品榮登前四名。 就算你 關掉 javascript, 還是有其他入侵路徑。 聽起來很矛盾的 「無漏洞入侵」 ( 1、 2、 3) 的癥結在於: pdf 檔案格式本身 允許執行外部程式, 所以任何完整實作的 pdf 閱覽器, 即使本身沒有漏洞, 也會讓用戶曝露於 pdf 入侵的風險之中。 早在 2001 年就有資安專家 警告這個風險; 但直到 2010 年的大爆發, Adobe 一直沒去處理。 Adobe 這種面對安全漏洞的態度, 造成用戶身處險境, 這是重點之二。 微軟與 Adobe 同樣具有高市佔率, 但兩家公司面對安全漏洞的積極程度卻大不相同。 這種文化差異, 可能解釋了為什麼 「就針對性的攻擊 (targeted attacks) 而言, 利用 docx/xlsx 漏洞的次數低於利用 pdf 漏洞的次數」。

重點之三, 則是 Adobe 這家公司的另一個態度與習性。

三、 刻意隱暪/誤導用戶的文化

這次的 Adobe 偷窺閱讀習慣事件, 並不是 Adobe 的第一次。

2007 年, Adobe Creative Suite 3 的用戶發現: 他們操作這套軟體的一舉一動 (滑鼠點哪些選單、 按哪些快速鍵) 都被 Adobe 傳回資料分析公司 Omniture。 而且這個傳送資料上網的動作, 很刻意地被偽裝成本地的活動。 (pinging your local network) 這更加說明了 Adobe 原本就知道這種偷窺用戶的側錄行為會引起抗議。

2005 年, Linux 用戶發現 pdf 檔案閱讀器 Adobe Acrobat Reader 7 會把用戶閱讀資訊傳到 Remote Approach 這家公司。 這種偷窺用戶隱私、 分享給第三方的行為, 僅止於 linux 版嗎? 看來並不是。 PC Magazine 的 『Are Your PDFs Spying on You?』 這份報導沒有提及作業系統、 Tech Recipes 的 『Adobe replacements』 及 Mac World 的 『Use Adobe Reader 7 with JavaScript disabled』 則分別教 Windows 與 Mac OS 用戶如何自保。 事實上, 可能正是因為 linux 用戶對於隱私與資訊安全的敏感度較高, 發現 Remote Approach 的廣告很可疑 ("我們幫 pdf 文件作者追蹤誰在閱讀您的文件" 這怎麼可能呢?) 所以才率先分析出 Adobe 的這個偷窺行為。

就算你信任 Adobe, 所以連帶地信任與它合作的公司

Omniture 跟 Remote Approach、

就算你可以接受這些第三方偷偷監控你的閱讀習慣,

至少你會想把 flash 設定得安全一些,

讓真正的壞人無法入侵你的電腦吧?

但顯然 Adobe 並不希望你這麼做。 『Adobe Flash,

The Spy in Your Computer』 一系列文章 (1-4) 的

第一篇

一文教你如何設定 Adobe Flash 以保護你的隱私。

原來 flash player

的隱私設定無法直接在你自己的電腦上完成!

必須連線到 Adobe 的網站才能設定你自己電腦的隱私。

還好 Adobe 不賣衣服, 要不然我們想換個內衣褲都得跑到 Adobe 的辦公大樓去,

還要擔心 Adobe 有沒有在更衣室裝針孔攝影機傳給第三方偷窺。

不僅如此, 它的介面及語彙設計處處誤導,

很刻意地不希望你完封 flash player

在你電腦上所打開的便利潰客入侵的各種可能入口。

直到 2011 年,

Adobe 終於宣佈﹕

未來的某個版本你終於不必連線就可以在自己家裡更換內衣褲設定

flash player 的隱私保護。

但是另一個誤導用戶的設計, Adobe 似乎並沒有興趣改變。

四、 計畫性報廢

這篇 2011 年的文章 解釋: Adobe 刻意製造 「新舊版本不相容」 的手法, 比微軟的惡劣有過之而無不及:

Adobe 在四年之間推出三個不同版本的 InDesign。 每個版本都跟前一個版本不相容。 ... 到最後, 每個人都必須升級到最新的 CS5 測試版 (才能完成手邊的工作)。 ... 這些不相容並非肇因於什麼神奇的新功能, 只不過是把文字放到方塊格子裡而已。

十三年前, 我談的 維護接駁資訊的權利, 還有六年前談的 Office 2007 害群之馬 指的就是要小心別誤上這種賊船, 以免淪為這些劣質廠商的免費行銷卒子還助長盜版。 換一個現代通用的術語, 這種策略更容易解釋: 計畫性報廢 的黑心設計再加上消費者誤把 下賊船的代價 算到下一站的頭上, 讓採用這種策略的廠商可以對消費者予取予求。 另一方面, 被綁架的消費者, 比吸毒成癮者更加無助 -- 吸毒者至少還可以試著找另一個毒販談不同的價錢。

Adobe 在用戶心中培養出 "升級才能相容" 這種盲目的心理,

傷害不僅止於用戶的錢包。 先前提到潰客攻擊心理戰:

「你不安裝新版 flash 就不能播放新聞哦!」 就是利用用戶的這種習性與心理。

如果說 Adobe 用戶族群是一片土壤、

那麼這種社交工程入侵手法是一種適應良好、 生長茂密的植物,

而 Adobe 就是在它所佔領的土地上面用心灌溉 「盲目升級心態」

肥料 養份的辛勤園丁。

五、 結論

去年 Edward Snowden 爆料 NSA 監聽之後, 包含微軟與蘋果在內的各大公司, 或多或少都朝著加強保護客戶隱私的方向努力。 但 Adobe 竟然反其道而行, 向是在對它的客戶宣佈: 我吃定你絕對不會放棄我的產品。 不論我怎麼踐踏你的隱私和消費者權利、 不論我怎麼欺騙你的信任, 你終究還是會乖乖掏錢買我的產品。

黑心食用油事件, 讓阿基師下跪、 連 十年前代言的吳念真 也被媒體騷擾。 (我幫吳導問一下媒體: 你查過了嗎? 十年前的產品有沒有問題呢? 查出事實我再讓你採訪。) 另一方面, 全國各大學的許多電腦繪圖教授多年來領著 來自學生學費 (而不是 來自 Adobe 代言費) 的薪水, 扮演軟體大廠 Adobe 的校園代言不支薪義工 (如果是必修課,那就不只是代言,而是強迫推銷)、 幫 Adobe 推廣其侵權的產品、 幫 Adobe 推廣其證照, 以便替學校衝業績給教育部看。 沒想到 Adobe 竟然是這樣一家黑心公司, 一再主動直接侵犯或間接協助潰客侵犯消費者隱私。 教授, 在過去, 你可能跟我一樣對 Adobe 這家公司認識不深, 所以你在不知情的情況下替它代言, 你也是受害者之一。 不知者無罪。 但現在你知道了, 希望你拿出良知, 發表聲明、 譴責 Adobe、 脫離共犯結構、 拒絕再繼續當一隻協助 Adobe 鬆土的辛勤瞎眼蚯蚓。 臺灣人的證照毒癮 vs 教授們的良知與職業道德, 到底誰會獲勝呢? 我們拭目以待。

至於一般用戶, 你可以拒絕成為嚥下水肥、滋養潰客的肥沃土壤。 你的未來, 掌握在你自己的手上, 而不是 Adobe 跟教授的手上。 你不需要一邊付錢給 Adobe、 一邊被它用行動嘲笑: 「你看吧, 我就知道你不會背叛我的。」 承認問題的存在, 勇敢面對它, 學會 用 「alternative」 搜尋替代方案, 或者乾脆直接用 Adobe 產品的名稱加上 「open source」 去搜尋自由軟體版的替代品, 你也可以找回你的隱私、 安全與自主。 受害者覺醒, 拒絕當豬頭!

受害者與豬頭只有一線之隔。 如果是因為 「不知道你有選擇」 而遭遇窘境, 那麼你是受害者。 如果你知道有替代方案的存在但卻還是堅持非用這個系統不可, 然後一而再再而三地遭遇相同的問題... 那麼我想稱你為豬頭 (idiot) 並不為過。 -- Helios

(本文也刊載於 泛科學)

* * * * *

手邊沒電腦; 口頭推薦本文嗎? 可以請您的朋友搜尋 「adobe 偷窺 隱私」 或 「adobe 偷窺 文化」。

![[rss feed 圖案]](/~ckhung/i/rss.png)